前陣子因為公司的對外線路到期了,經過跟總務部門討論後,依舊繼續跟中華電信續約,並且簽下了資安艦隊方案,因此...嘿嘿嘿,手邊就多了一台Fortigate 60B 可以惡搞啦... ![]()

不過,公司現有的網路環境就已經有防火牆,想要惡搞看效果還是不夠準,於是決定利用假日把FG60B 帶回家測。所以,第一件事情就是要先設定PPPoE網路連線。

1) 進入Fortigate 管理介面,選System -> Network 。由於對中華電信小烏龜的網路線路,我是插在wan1 介面上,故選擇wan1 的設定。

2) 參考以下圖片,將「Addressing Mode」選擇為「PPPoE」,並填入撥接帳號(Username)及密碼(Password)。注意!務必勾選「Retrieve default gateway from server. 」,否則可能會跟我一樣,花了很久時間還找不到內部電腦繞不出去的原因。

3) 參考下圖,確認是否有設定Internal 轉 Wan1 的Policy。Fortigate 的Policy 設定跟路由概念很類似,所以就算路由設定是正確的,沒有在Policy 上再作設定,網路封包就一定會被擋掉。

如果沒有,可以參考下圖增加該設定。人客啊!務必勾選「NAT」,否則一輩子也上不了Internet。

其實,Fortigate 防火牆預設值就會有一筆Internal 往Wan1 的Policy,但由於我惡搞過那台機器,把原本的Switch Mode 轉成Interface Mode,也就是讓每個Internal 的網路埠成為獨立的網路設定,所以必須重新設定Policy。

以上三個步驟就完成了PPPoE 的連線上網。

只是,明明就很直覺的設定,我那天卻花了很久時間還是連不上網,原因在於:

1. PPPoE 的帳號密碼欄位不能用複製貼上填入資料,請乖乖一個字一個字鍵入,否則Fortigate 根本就不吃進去。這夠詭異吧... ![]()

2. 第二步驟中有提到「Retrieve default gateway from server」的設定,就是因為沒有勾選到,所以內部網路的電腦怎樣都上不了外網,就算在Fortigate 上手動增加路由也沒用。

果然,台上十分鐘台下十年功啊!

引用自:http://www.askasu.idv.tw/index.php/2009/04/07/407/

快速設定Fortigate Site to Site IPEC VPN(引用蘇老碎碎唸)

之前有網友留言希望我研究Fortigate 站台對站台的IPEC VPN,剛好我對這問題也很有興趣,所以一定要玩出來分享,相信大家一定也能舉一反三完成設定。

一樣這次還是快速設定的教學,先求效果再求瞭解。

先簡單說明網路測試環境,否則後續圖解一定會看到眼花:

Z1 Network - 192.168.123.0/24

有Fortigate 60 設備(FortiOS v4.0.1 beta)

WAN IP: 123.123.123.123

Lan IP:192.168.123.254

Z2 Network - 192.168.1.0/24

有Fortigate 60B 設備(FortiOS v3.0 MR7)

WAN IP: domain.dyndns.org(外部採PPPoE 無固定IP,故申請免費的dyndns.org 服務以達成兩端即時連線)

Lan IP:192.168.1.252

理所當然,我們先從Z1 區的FG60 下手設定:

1) 設定FG60 的IPSEC Key。到VPN -> IPSec,選擇「Create Phase 1」。

為方便未來清楚設定,建議參考下圖命名為「Z1toZ2_Tunnel」,進階的部分用預設即可。但幾個地方要注意:

a. 由於Z2 區的Fortiagte 對外是使用浮動式IP,所以Remote Gateway 請選擇「Dymamic DNS」模式,「Dynamic DNS」欄位則輸入Z2 對外的DDNS 名稱。

b. 「Local Interface」是個很容易讓人誤會的設定,請選擇Fortigate 上對外連線VPN 的介面。因此範例是選擇「wan1」。

c. 「Pre-shared Key」的密碼設定至少為三個字元以上。範例是設定「123456」,到時候另一端的設備也需要設同一組密碼作溝通。

建立完「IPSEC Phase 1」,接著新增「Phase 2」

參考下圖將「Phase 2」命名為「Z1toZ2_phase2」,並記得選擇前面phase 1 所設定「Z1toZ2_Tunnel」;進階的部分用預設即可。(就說了是快速設定啊  )

)

Z1 端IPSEC 的設定完成如圖。

2) 到Firewall -> Address 新增兩組IP 網段。

請參考下圖,分別新增Z1(192.168.123.0/255.255.255.0)及Z2(192.168.1.0/255.255.255.0)的IP。

3) 到Firewall -> Policy 新增Internal -> Wan1 的Policy。

由於是Z1 到Z2 的設定,Source Address 當然要選擇Z1 的IP Address,Destination Address 則選擇Z2 的IP Address。要比較注意的是,Action 設定請記得選擇「IPSEC」,而VPN Tunnel 則選擇先前建立的「Z1toZ2_Tunnel」。

如果建立Policy 後,順序跟下圖一樣是後於「all to all」,請將調整於其之前。

如果以上步驟都確實完成,那麼Z1 端就算收工了,等於做完一半啦!

鏡頭轉到Z2 的FG60B 設定。以下步驟其實跟Z1 的設定幾乎一樣。

1) 到VPN -> IPSEC 新增FG60B 的IPSEC Key。一樣要先新增Phase 1,命名為「Z2toZ1_Tunnel」。而要注意的事項:

a. Z1 對外是使用固定IP,所以Remote Gateway 請選擇「Statics IP Address」模式,「IP Address」欄位則輸入Z1 對外的IP「123.123.123.123」。

b. 「Local Interface」請選擇擇「wan1」介面。

c. 「Pre-shared Key」的密碼必須跟Z1 端的IPSEC 設定一樣,所以請輸入「123456」。

新增Phase 2。不多講,看圖說故事。

完成Z2 端的IPSEC 設定。

2) 到Firewall -> address 新增兩組IP 網段。這部分跟Z1 端一樣。

3) 到Firewall -> Address 新增Internal -> Wan1 的Policy。

現在是Z2 到Z1 的設定,Source Address 請務必選擇Z2 的IP Address,Destination Address 則選擇Z1 的IP Address,不要搞混現在在哪裡設定啊。Action 設定別忘了選擇「IPSEC」,VPN Tunnel 則選擇「Z2toZ1_Tunnel」。

大功告成!

當然,照例要來個有圖有真相。從Z1 端的電腦直接Ping Z2 端的FG60B,會看到已經可以直接連接。不過,會發現第一次Ping 的時候似乎停頓1至1秒半的時間。

這是因為預設的IPEC VPN 不會主動建立連線,只有在Fortigate 發現內部有需要時才會開始連線(這算節能省碳嗎?),甚至在雙方達到一定時間且沒有流量時還會自動中斷VPN。

要解決這個問題,就是到IPSEC 的phase 2 設定找到進階選項,然後勾選「Autokey Keep Alive」。另外,從這裡可以發現「keylife」預設是30分鐘會換一次Key,如果又沒有勾選「Autokey Keep Alive」且沒有流量,設備就會因此停止VPN 連線。高興的話,也可以改一個小時甚至一天,就看你的安全考量;畢竟是透過Internet 傳輸IPSEC VPN,「keylife」時間越久就越有可能遭到有心駭客去破解。

認真研究起來,上面的設定其實不很難,難的是Fortinet 原廠提供的教學文件 - IPSec VPN User Guide 並沒有提供截圖,所以在閱讀上會有些困難。不過,一般企業會想到的應用幾乎都在文件裡出現,像是Redundant VPN、Hub and spoke 架構等等。如果資源夠的話,我會建議印出來閱讀,會比較容易從文件中抓出重點。

至於Site to Site IPSEC VPN 是否僅限定Fortigate 設備,其實不然!(假如連這都要綁標就太機車了...)原廠Knowledge Center 還提供了像是跟ZyXEL ZyWALL、SonicWall、Cisco PIX 等大廠設備,甚至連Microsoft ISA Server 都有的連線文件(詳情可參考Fortinet Knowledge Center 的 IPSec VPN interoperability 頁面),有需要的人可以上網參考看看喔!

設定Fortigate SSL VPN 分割通道(引用蘇老碎碎念)

上一篇文章講了Fortigate SSL VPN 的設定方式,但參照該方法後,所有進出的網路流量都會經過Fortigate 設備;如果用戶端的電腦在台灣就算了,萬一老闆出國比賽到半個地球外的歐洲,難道上個網還要大老遠繞回台灣才能出去HAPPY 嗎?

所以,還是要研究一下怎麼設定。方法其實很簡單,只要到User -> User Group 找出已設定的群組,然後勾選「Allow Split Tunneling」,點選「OK」就完成。

切換成繁中介面後,會比較容易理解,該選項就是「允許通道分割」。

只是,假如真有這麼簡單,我就不會又寫一篇教學...

因為按下「OK」後,一定會出現「Destination address of split tunneling policy is invalid」的錯誤訊息。

繁中的錯誤訊息則是「通道分割策略的目標位址錯誤」。(這是眼博士翻的嗎?)

其實,解決方法在錯誤訊息已經透露出一些端倪,這是由於之前的SSL VPN 快速設定,在WAN 對 Internal 的Policy 裡,並沒有針對Internal 指定範圍所造成的問題。

1) 到Firewall -> Address,新增一組內部IP網段。以範例的基本網路架構圖來看,內部IP網段應設定為「192.168.1.0/255.255.255.0」。

2) 修改WAN -> Internal 的Policy,將「Destination」修改為指定的內部網段。

選擇該項Policy 點選修改,然後將「Destination Address」指定為剛設定的內部IP 網段。

再回到群組設定裡勾選「允許通道分割」的選項,才真的算是成功喔。

最後,用「route print」指令來檢視用戶端的路由變化。

未連接SSL VPN 的路由表,預設閘道為192.168.123.254。

連接SSL VPN 成功的路由表,且尚未設定分割通道。可以發現預設閘道已經變為192.168.254.1,且Metric 值優於原本的192.168.123.254,故所有的網路流量都改走SSL VPN 所建立起的通道。

連接SSL VPN 成功的路由表,且已設定分割通道。預設閘道仍為192.168.123.254,僅有「192.168.1.0/24」及「192.168.254.1/32」才會走192.168.254.1 的閘道。

萬一SSL VPN 在已設定通道分割的狀況下,使用者執意要改走Fortigate 對外線路,也不是沒有辦法,用指令「route add 0.0.0.0 mask 0.0.0.0 VPN取得之IP」就能達成。

以本範例來說,就是輸入「route add 0.0.0.0 mask 0.0.0.0 192.168.254.1」。從路由表觀察,預設閘道已更改為192.168.254.1,且Metric 值優於原本的預設閘道,路由狀況跟SSL VPN 未分割設定前幾近一樣。

好啦,我也覺得用指令改來改去很麻煩,尤其對於一般使用者來說,指令跟火星文一樣。其實,建議可以利用建立兩個不同帳號及群組的方式,將一個群組設定為不分割VPN 通道,一個群組設定為分割通道,這樣就能輕鬆選擇模式囉!

免費IPsec VPN Client軟體介紹透過免費的ShrewSoft VPN Client,可以代替需要付費的套件,建立IPsec VPN通道,而且功能很完整,可以在多種平臺上運作

普遍內建於企業端路由器的IPsec VPN是相當成熟,而且安全的通道技術。雖然它有提供Client to Site的連線方式,然而,許多廠牌的用戶端軟體是需要付費的,對於需要登入內網的使用者來說,多數仍會採用可以透過Windows內建工具撥號的 PPTP、L2TP over IPsec,或者改用網頁反向代理的SSL VPN來建立網路連線。

透過免費的ShrewSoft VPN Client,可以代替需要付費的套件,建立IPsec VPN通道,而且功能很完整,可以在多種平臺上運作

普遍內建於企業端路由器的IPsec VPN是相當成熟,而且安全的通道技術。雖然它有提供Client to Site的連線方式,然而,許多廠牌的用戶端軟體是需要付費的,對於需要登入內網的使用者來說,多數仍會採用可以透過Windows內建工具撥號的 PPTP、L2TP over IPsec,或者改用網頁反向代理的SSL VPN來建立網路連線。

事實上,除了透過原廠或第3方廠商提供的工具連線外,Windows本身的連線工具也可以用於連接IPsec VPN,不過設定起來比較麻煩,一般來說,較為少用。

可安裝在多種平臺,相容於32、64位元等2種環境

這裡我們介紹的ShrewSoft VPN Client,是一套免費的IPsec VPN用戶端軟體。它支援多種平臺,除了Windows 7在內的各種微軟32、64位元版本個人端平臺,而且也有Linux、FreeBSD的對應版本,在X Window的環境下操作。

支援多種常見廠牌的設備,並支援m0n0wall等免費套件

目前ShrewSoft VPN Client支援的設備型號包括了Check Point、Cisco ASA、Juniper SSG、Fortinet FortiGate等主要廠牌的設備,及常見於小型企業、高階個人環境的居易Vigor系列等多種型號,另外,它還可以連接由m0n0wall、 pfSense等免費的軟體防火牆系統,建置而成的IPsec VPN伺服器。

對於支援的IPsec VPN伺服器,官方皆有設定文件可供參考,只需照著實作,就可以順利連線。

和許多的IPsec VPN用戶端軟體一樣,ShrewSoft VPN Client也會在個人端電腦安裝一張虛擬網卡的介面,並透過它連線。安裝過程中,會出現數次提示視窗,詢問使用者是否要新增這項裝置(預設狀態是不啟用的)。

設定選項完整,並可直接匯入設備的VPN設定檔

就設定來說,IPsec VPN算是比較複雜的一種,成功連線的關鍵,端賴於伺服器與用戶端軟體的設定是否完全一致。根據我們的實測經驗,ShrewSoft VPN Client的選項完整度,並不輸給TheGreenBow等付費版本的套件,因此對於各種不同的IPsec VPN伺服器具有較高的相容性。

連接設備時,可由軟體自行判別,或者手動設定加密演算法的類別,並可加入憑證,搭配常用的Pre-shared key(PSK)金鑰驗證權限,強化VPN的連線安全。

軟體執行後,系統列會出現一個鎖頭狀的常駐圖示。我們可以在ShrewSoft VPN Client設定多個連線檔,按下主視窗的「Connect」鍵後,會出現確認連線的視窗,當「tunnel enabled」的訊息出現後,代表通道已經成功建立。

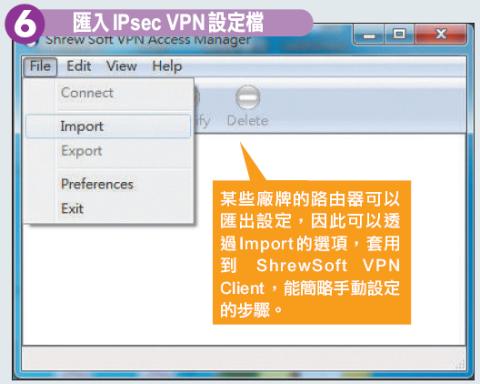

像是Cyberoam等幾家廠牌的設備,可以將IPsec VPN的設定匯出成檔案,再匯入到IPsec VPN的用戶端程式,就可以直接連線。

ShrewSoft VPN Client也支援這項功能,透過Import的選項,就可以匯入IPsec VPN的設定檔,而支援的廠牌有Cisco、Juniper等數家。

除了提供連線外,ShrewSoft VPN Client也內建Trace Utility工具,可偵測傳輸流量,及記錄連線事件,在VPN無法連通時,能夠根據相關訊息,找出錯誤所在。

其他免費的IPsec VPN連線工具

不單是ShrewSoft VPN Client,網路上還有其他免費的套件可供選擇,例如,開放原始碼的iVPN(先前稱為TauVPN),部署時,需要在Windows XP的平臺安裝SP2、SP3的Support Tools套件,取得執行iVPN所需的「ipseccmd.exe」執行檔(若在Windows 7的環境,可直接安裝,而Vista則需升級到SP1的版本),連線檔的設定相當簡單,基本上,僅需輸入路由器的IP和PSK金鑰,就可以開始連線,操作上還算容易。

而像是前面介紹過的TheGreenBow,官方網站有30天的試用版可供下載,一些設備搭售的套件,都是從它衍生而來,考量到平時的操作習慣,對於僅是短期使用的人來說,仍是一個不錯的選擇。文⊙楊啟倫

ShrewSoft VPN Client的6個主要設定步驟

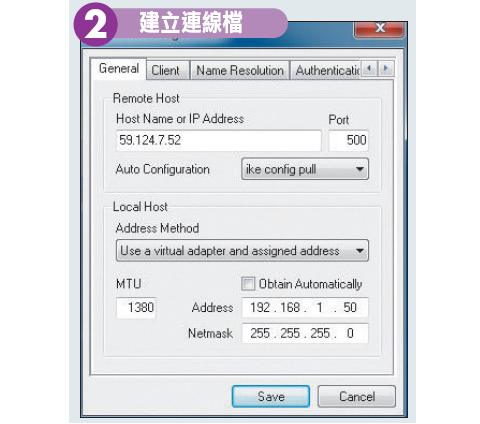

我們以居易的Vigor 2910為例,說明如何連接設備,建立IPsec VPN通道。

透過網頁介面啟動IPsec VPN伺服器的功能,並設定一組Pre-shared key(PSK)金錀。

執行ShrewSoft VPN Client,在「General」的分頁,輸入設備的IP(或網址),接著取消「Obtain Automatically」的選項,手動指派存取內網的IP。

將驗證類型設定為「Mutual PSK」,並設定一組PSK金鑰,驗證使用者存取內網的權限。

在「Policy」的分頁,取消「Obtain Topology……」的設定,將內網的IP區段設定到ShrewSoft VPN Client。

按下主視窗的「Connect」鍵,會出現圖中確認連線的視窗,待「tunnel enabled」出現,即代表通道已經建立。

留言列表

留言列表